Giới thiệu

Lỗ hổng Injection là một trong những lỗ hổng bảo mật phổ biến nhất trong các ứng dụng web. Lỗ hổng này xảy ra khi một ứng dụng web không xử lý dữ liệu đầu vào một cách an toàn. Điều này có thể dẫn đến việc kẻ tấn công chèn mã độc hoặc dữ liệu độc hại vào ứng dụng, khiến ứng dụng bị xâm phạm hoặc hoạt động không bình thường.

Các loại lỗ hổng Injection

Có nhiều loại lỗ hổng Injection khác nhau. Một số loại phổ biến bao gồm:

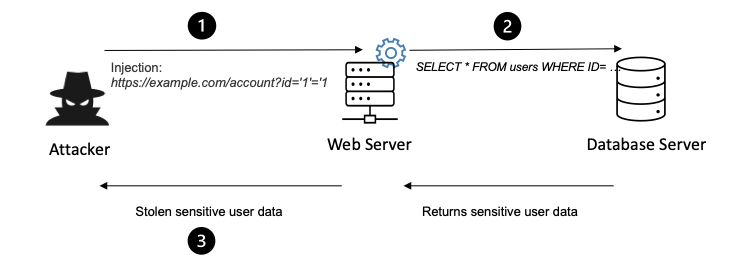

- SQL Injection: SQL Injection là một loại lỗ hổng Injection xảy ra khi một ứng dụng web không xử lý dữ liệu đầu vào từ người dùng một cách an toàn. Điều này có thể cho phép kẻ tấn công chèn mã SQL độc hại vào ứng dụng, khiến ứng dụng thực thi mã SQL độc hại đó.

- Cross-Site Scripting (XSS): XSS là một loại lỗ hổng Injection xảy ra khi một ứng dụng web không xử lý dữ liệu đầu vào từ người dùng một cách an toàn. Điều này có thể cho phép kẻ tấn công chèn mã HTML hoặc JavaScript độc hại vào ứng dụng, khiến ứng dụng hiển thị mã độc hại đó cho người dùng khác.

- NoSQL Injection: NoSQL Injection là một loại lỗ hổng Injection xảy ra khi một ứng dụng web không xử lý dữ liệu đầu vào từ người dùng một cách an toàn. Điều này có thể cho phép kẻ tấn công chèn mã độc hại vào ứng dụng, khiến ứng dụng bị xâm phạm hoặc hoạt động không bình thường.

Các tác động của lỗ hổng Injection

Lỗ hổng Injection có thể gây ra nhiều tác động tiêu cực, bao gồm:

- Tấn công từ chối dịch vụ (DoS): Lỗ hổng Injection có thể được sử dụng để thực hiện các cuộc tấn công từ chối dịch vụ (DoS). Điều này có thể khiến hệ thống trở nên quá tải và không thể truy cập được.

- Thay đổi dữ liệu: Lỗ hổng Injection có thể cho phép kẻ tấn công thay đổi dữ liệu trong ứng dụng. Điều này có thể dẫn đến việc xóa dữ liệu, sửa đổi dữ liệu hoặc thêm dữ liệu sai.

- Tiết lộ thông tin nhạy cảm: Lỗ hổng Injection có thể cho phép kẻ tấn công tiết lộ thông tin nhạy cảm, chẳng hạn như mật khẩu hoặc thông tin tài chính. Điều này có thể dẫn đến gian lận, trộm cắp danh tính hoặc các vấn đề bảo mật khác.

Cách phòng ngừa lỗ hổng Injection

Có một số cách để phòng ngừa lỗ hổng Injection, bao gồm:

- Sử dụng các cơ chế lọc dữ liệu: Các nhà phát triển ứng dụng nên sử dụng các cơ chế lọc dữ liệu để loại bỏ các ký tự độc hại khỏi dữ liệu đầu vào.

- Sử dụng các hàm mã hóa dữ liệu: Các nhà phát triển ứng dụng nên sử dụng các hàm mã hóa dữ liệu để bảo vệ dữ liệu khỏi bị chèn mã độc hại.

- Thường xuyên kiểm tra bảo mật: Các nhà phát triển ứng dụng nên thường xuyên kiểm tra bảo mật để phát hiện và khắc phục các lỗ hổng Injection.

Ví dụ về lỗ hổng Injection

Dưới đây là một số ví dụ về lỗ hổng Injection:

- Ví dụ 1: Một ứng dụng web cho phép người dùng tìm kiếm sản phẩm. Ứng dụng sử dụng tham số truy vấn

qđể nhận đầu vào từ người dùng. Nếu ứng dụng không xử lý dữ liệu đầu vào từ người dùng một cách an toàn, kẻ tấn công có thể chèn mã SQL độc hại vào tham sốq. Điều này có thể cho phép kẻ tấn công thực thi mã SQL độc hại đó và truy cập dữ liệu nhạy cảm trong cơ sở dữ liệu của ứng dụng. - Ví dụ 2: Một ứng dụng web cho phép người dùng đăng nhập. Ứng dụng sử dụng tham số truy vấn

usernameđể nhận đầu vào từ người dùng. Nếu ứng dụng không xử lý dữ liệu đầu vào từ người dùng một cách an toàn, kẻ tấn công có thể chèn mã HTML hoặc JavaScript độc hại vào tham sốusername. Điều này có thể khiến ứng dụng hiển thị mã độc hại đó cho người dùng khác, chẳng hạn như mã độc hại có thể đánh cắp thông tin đăng nhập của người - Ví dụ 3: Một ứng dụng web cho phép người dùng tạo tài khoản. Ứng dụng sử dụng tham số truy vấn

passwordđể nhận đầu vào từ người dùng. Nếu ứng dụng không xử lý dữ liệu đầu vào từ người dùng một cách an toàn, kẻ tấn công có thể chèn mã NoSQL độc hại vào tham sốpassword. Điều này có thể cho phép kẻ tấn công thực thi mã NoSQL độc hại đó và thay đổi dữ liệu trong cơ sở dữ liệu của ứng dụng, chẳng hạn như thay đổi quyền truy cập của người dùng.

Kết luận

Lỗ hổng Injection là một lỗ hổng bảo mật nghiêm trọng có thể gây ra nhiều tác động tiêu cực. Các nhà phát triển ứng dụng nên thực hiện các biện pháp phòng ngừa cần thiết để bảo vệ ứng dụng của họ khỏi lỗ hổng này.

Một số lưu ý bổ sung về lỗ hổng Injection

- Lỗ hổng Injection có thể xảy ra ở bất kỳ đâu trong ứng dụng web. Các nhà phát triển ứng dụng nên chú ý kiểm tra tất cả các đầu vào từ người dùng, bao gồm cả đầu vào từ các biểu mẫu, URL, tham số truy vấn và các nguồn khác.

- Các kẻ tấn công có thể sử dụng các công cụ tự động để tìm kiếm lỗ hổng Injection. Các nhà phát triển ứng dụng nên thường xuyên kiểm tra ứng dụng của họ để phát hiện và khắc phục các lỗ hổng Injection.

- Có nhiều công cụ và tài nguyên sẵn có để giúp các nhà phát triển ứng dụng phòng ngừa và khắc phục lỗ hổng Injection. Các nhà phát triển ứng dụng nên tìm hiểu về các công cụ và tài nguyên này để bảo vệ ứng dụng của họ khỏi lỗ hổng Injection.